免费解密工具助力受害者恢复文件

关键要点

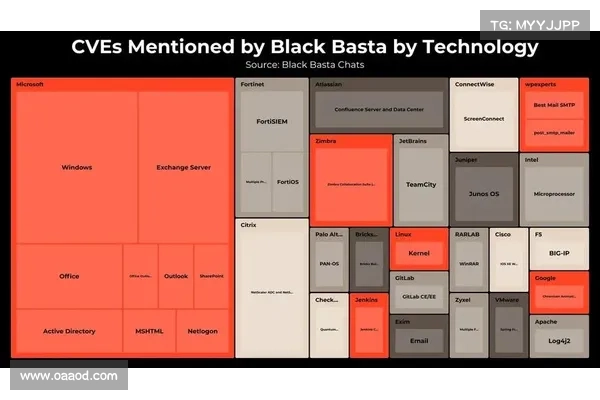

研究人员发布了针对2023年最活跃的双重勒索软件团伙Black Basta的解密工具,帮助受害者免费恢复被攻击的文件。Black Basta自2022年初首次被观察以来,攻击了超过300个组织,累计勒索金额超过107亿美元。研究人员发现了Black Basta勒索软件的加密算法缺陷,使得某些文件的恢复成为可能。Black Basta这一组织自2022年初出现以来,已被认为攻击了超过300家机构,成为在受害者数量上最活跃的恶意软件之一。该团伙被估计从90多个受害者那里获得了至少107亿美元的勒索赎金。

Black Basta的迅速崛起引起了研究人员的关注,包括安全研究实验室SRLabs。SRLabs开发并在GitHub上发布了一组名为“Black Basta Buster”的工具。这些工具使安全团队能够分析被该团伙加密的文件,以确定其是否具有可恢复性。如果可恢复,套件中的其他工具将协助解密过程。

SRLabs表示:“我们调查了加密算法,并发现在2023年4月左右,Black Basta使用的勒索软件流具有特定的弱点。”

Black Basta的加密问题

SRLabs的GitHub文档解释,Black Basta的勒索软件使用一种ChaCha密钥流,对64字节的文件块进行XOR加密。“然而,密钥流并未适当高级化,相同的64字节被用于对所有待加密的块进行XOR处理,”研究人员表示。

如果知道文件的64个加密字节的明文,则解密可能是可行的,尽管“已知明文字节必须位于文件中根据恶意软件加密逻辑决定加密的部分。”

好消息是:“对于某些文件类型,知道64字节的明文在正确位置是可行的,特别是虚拟机磁盘映像。”

小牛加速器教程不太好的消息是:“5000字节以下的文件无法恢复。对于5000字节到1GB之间的文件,可以完全恢复。对于大于1GB的文件,前5200字节将丢失,剩余部分可以恢复。”

研究人员在发现威胁行为者的恶意软件缺陷后定期开发解密工具。受害者使用解密工具恢复丢失数据的成功率会因情况而异。

值得注意的是,解密工具的发布常常会使勒索软件团伙意识到需要升级其加密技术,潜在地使未来的受害者更难恢复被攻击的文件。

2023:Black Basta的重要一年

作为一个双重勒索软件团伙,Black Basta专注于在加密受害者网络之前,先外泄受害者的敏感数据,并威胁如果不支付赎金就公开被盗信息。

Black Basta被普遍认为是另一个活跃的勒索软件运营者Conti Group的分支,该团伙于2022年解散。其在2023年的受害者包括瑞士科技巨头ABB、英国外包公司Capita和DISH Network。

该团伙的勒索软件常常通过Qakbot恶意软件进行部署。Qakbot的僵尸网络于去年8月被执法部门摧毁,不过该恶意软件在12月又重新出现。

研究人员认为Qakbot