AMD确认未修补的处理器漏洞需要CISO采取额外防护措施

重点提示

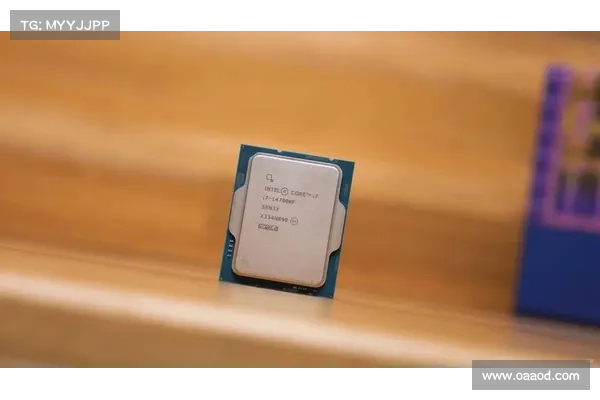

AMD确认其芯片微代码中存在严重的安全漏洞。建议CISO采取网络隔离、可能的空气隔离等极端防护措施,直到发布补丁。漏洞需要本地管理员权限和恶意微代码的实施,因此大多数攻击者难以利用。一旦被拥有高超技能的攻击者掌握,可能会造成严重影响。来源:JHVEPhoto / Shutterstock

由于合作伙伴的披露,AMD不得不确认其芯片微代码中存在重大网络安全问题,这在其发布修复程序之前就已经让他们陷入了苦恼。然而,这对客户的首席信息安全官CISO产生的压力却显得不止于此。微代码通常在启动时加载,并能够改变芯片的功能。

安全专家建议CISO考虑极端的保护措施,包括网络隔离、可能的空气隔离,并理想地在AMD修复问题之前阻止所有更新和补丁。

在一位合作伙伴、PC制造商Asus披露了其发布的Beta BIOS更新中的安全漏洞此披露显然是意外的并已从公开视野中撤回之后,AMD决定确认这一问题的最低限度细节。

好消息与坏消息

“AMD已了解到新报告的处理器漏洞。攻击的执行需要本地管理员权限以及开发和执行恶意微代码。”AMD在周四对CSO的声明中表示。“AMD建议客户继续遵循行业标准安全实践,并仅与可信供应商一起在其系统上安装新代码。AMD计划很快发布安全公告,提供额外的指导和缓解方案。”

推特加速器此问题的技术性质同时带来了好消息和坏消息。AMD声明称“攻击的执行需要本地管理员权限和开发及执行恶意微代码”尤为关键。

好消息在于,这种攻击方式超过了大多数攻击者的能力。他们首先必须获得完整的本地管理员访问权限,然后必须具备创建看似真实的恶意微代码的技术与工具。

坏消息在于,具有此类能力的攻击者,如国家资助的黑客,可能会利用这一漏洞上传假冒微代码,看起来似乎是由AMD或其他可信源签名的。此漏洞影响芯片的身份验证能力,意味着微代码可能修改CPU功能。

周四,一位不便透露姓名的AMD官员告诉CSO,补丁可能需要多天时间才能准备发布。

有关此事的详细信息是由The Register首次披露的,但对CISO而言更重要的是在补丁安装到其系统之前应如何应对。

CISO面临困境

位于克利夫兰的安全公司SubRosa首席执行官约翰普莱斯John Price表示,补丁开发时间往往会变得更长。

“我们完全不知道这需要多长时间。建议预期这可能需要相当长时间,”普莱斯说。

普莱斯表示,未修补的漏洞让企业CISO陷入了极大的困境。这意味着在问题完全修复之前,任何外部连接试图接触CPU的活动都无法被允许。

“在可能的情况下限制权限,推迟非关键固件变更,包括可能进一步增加暴露的BIOS设置,”他在CSO采访中最初如此表示,但随后补充道可能需要更加严格的措施。

“考虑对高优先级关键系统进行严格的硬件分段。这必须基于风险的策略,”他说,并补充道,一些公司可能需要彻底阻止所有固件更改。

“如果从风险角度来看,空气隔离是可行的,那么绝对应当这样做。专注于消除风险。空气隔离可能是最佳选择,”普莱斯表示。“如果有人获得了系统级别的访问,那么你面临的麻烦就不小了。”

普莱斯强调了攻击者利用这一漏洞所需的复杂性,称“